Sumber Dari: http://carapedia.com

Home » Archives for Januari 2013

Fasilitas File Indexing berguna agar anda bisa melakukan pencarian file dengan lebih cepat, dengan cara

mengindex isi file pada folder/drive tertentu. Namun index ini akan

memakan cukup banyak ruang pada harddisk dan juga saat Windows XP

melakukan proses mengindex, maka proses program lain akan ikut

terpengaruh (melambat). Jadi jika anda menon-aktifkan fasilitas ini,

maka performa (kecepatan) komputer anda akan lebih meningkat. Tapi jika

anda sangat sering melakukan pencarian file, maka sebaiknya cara ini

tidak perlu dilakukan.

Adapun cara menon-aktifkan File Indexing pada Windows XP adalah sebagai berikut:

- Buka Windows Explorer (tekan tombol Windows + E )

- Klik-kanan pada drive C, lalu pilih Properties.

- Pada kotak dialog Properties, hilangkan tanda centang pada cekbox

Allow Indexing Service to index this disk for fast file searching.

Keylogger berasal dari kata keylog, yang merupakan singkatan dari keystroke logging,

artinya kegiatan mencatat atau merekam semua aktifitas pada keyboard.

Berarti keylogger itu sendiri adalah alat untuk merekam tombol-tombol

mana saja yang ditekan oleh user. Bagaikan pisau bermata dua, keylogger

ini bisa dimanfaatkan secara positif tetapi juga secara negatif. Dampak

positifnya, keylogger bisa digunakan oleh orang tua untuk mengawasi

aktifitas anak saat berkomputer atau sebagai parental control. Sedangkan

sisi negatifnya, ia bisa digunakan oleh orang-orang tidak

bertanggung-jawab untuk mencuri password atau data-data penting

lainnya tanpa disadari.

Keylogger dibedakan menjadi dua, yaitu keylogger yang berupa perangkat

keras dan keylogger yang berupa software. Keylogger yang berupa

perangkat keras biasa berbentuk kamera pengintai atau berupa alat yang

dipasang sebagai perantara antara keyboard dan komputer yang terpasang

langsung atau dijepitkan pada kabel keyboard. Alat-alat ini akan

mendeteksi setiap tombol yang ditekan oleh user. Adapun keylogger

berbentuk software merupakan program yang akan berjalan di belakang

layar seperti halnya virus, yang mendeteksi setiap input keyboard. Dalam pembahasan ini, kita akan lebih fokus pada jenis keylogger yang berupa software.

Kalau anda membuka situs-situs penyedia download dan mencari dengan menggunakan kata kunci keylogger,

maka anda akan mendapatkan cukup banyak program keylogger tersedia.

Bahkan sebagian di antaranya bersifat gratis. Walaupun program ini bisa

dimanfaatkan secara positif misalnya untuk pengawasan anak, tapi bagi

kita pengguna komputer, tentunya adanya software keylogger akan

menimbulkan perasaan tidak nyaman jika menggunakan komputer umum seperti

komputer di kantor atau di warnet, karena bisa jadi password atau data

penting kita akan dicuri oleh orang lain. Oleh karenanya, perlu kiranya

kita mengetahui cara-cara preventif untuk mencegah password atau data

penting kita diambil oleh orang lain lewat program keylogger.

Di sini saya akan utarakan beberapa tips yang bisa anda lakukan agar bisa berkomputer secara aman dari program keylogger.

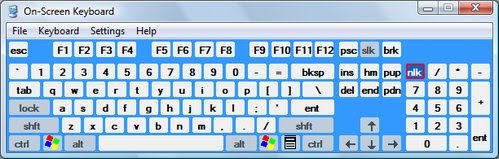

1. Menggunakan On-Screen Keyboard

Jika komputer anda menggunakan sistem operasi Windows, maka anda bisa memanfaatkan program On-Screen Keyboard,

yaitu sebuah program bawaan Windows yang menampilkan sebuah keyboard

visual yang berisi semua tombol-tombol standar. Anda cukup mengklik

setiap tombol pada layar monitor anda. Ini sangat baik digunakan saat

mengisi username dan password saat login di situs-situs tertentu di

internet seperti situs-situs yang menyediakan layanan email, dan

lain-lain.

Untuk menjalankan program ini, jika anda menggunakan Windows Vista, klik tombol Start > All Programs > Accessories

> Ease of Access > On-Screen Keyboard. Untuk pengguna Windows XP,

klik tombol Start > All Programs > Accessories > Accessibility

> On-Screen Keyboard.

Copyright © Zulfi Aliansyah | Tekken 6 Opacity Name | Template Design by UTta dO2eL.